22 июня 2017 года сайт WikiLeaks опубликовал документы проекта ЦРУ под названием Brutal Kangaroo. Это набор инструментов под Windows, предназначенных для заражения физически изолированных компьютеров, которые отключены от интернета (air gap), с помощью флешек. Информация относительно свежая: документация программы датируется 23 февраля 2016 года.

Физическая изоляция (air gap) — одна из мер обеспечения безопасности, когда защищённая компьютерная сеть физически изолируется от небезопасных сетей и интернета. В этом случае для компьютера снаружи сети нет никакой возможности установить связь с компьютером внутри неё. Для разведывательных организаций такие системы представляют определённую проблему. Во-первых, усложняется процесс установки шпионского программного обеспечения на такие компьютеры: нужно доставить на них флешку. Во-вторых, усложняется съём информации с заражённого компьютера, если он физически изолирован.

В документации указано, что проект Brutal Kangaroo состоит из следующих компонентов:

- Drifting Deadline: инструмент заражения флешки.

- Shattered Assurance: серверный инструмент, который отслеживает процесс автоматизированного заражения флешек, также основной способ распространения набора Brutal Kangaroo. Для заражения отдельных флешек используется программа Drifting Deadline.

- Broken Promise: постпроцессор Brutal Kangaroo.

- Shadow: основной механизм присутствия. Это инструмент стадии 2, который распространяется внутри закрытой сети и работает как скрытая CnC-сеть.

Для работы Brutal Kangaroo на компьютере должен быть установлен .Net 4.5.

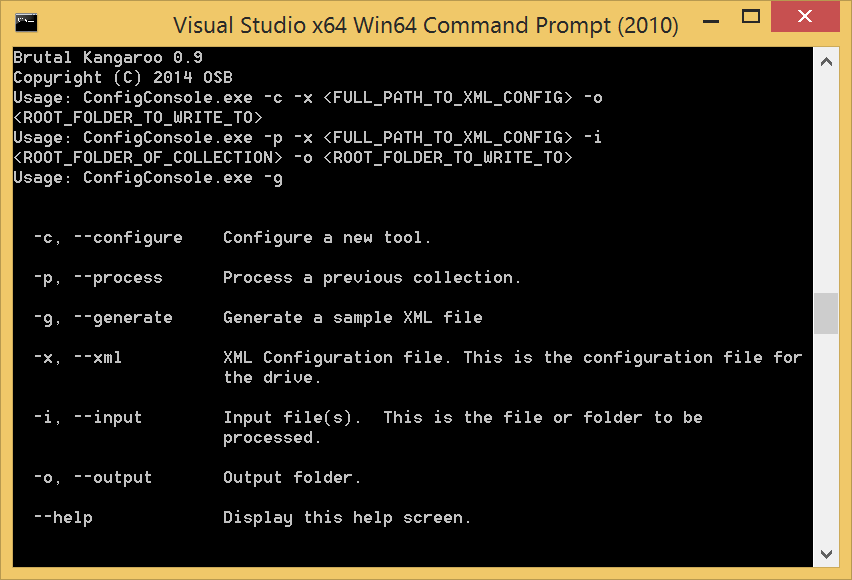

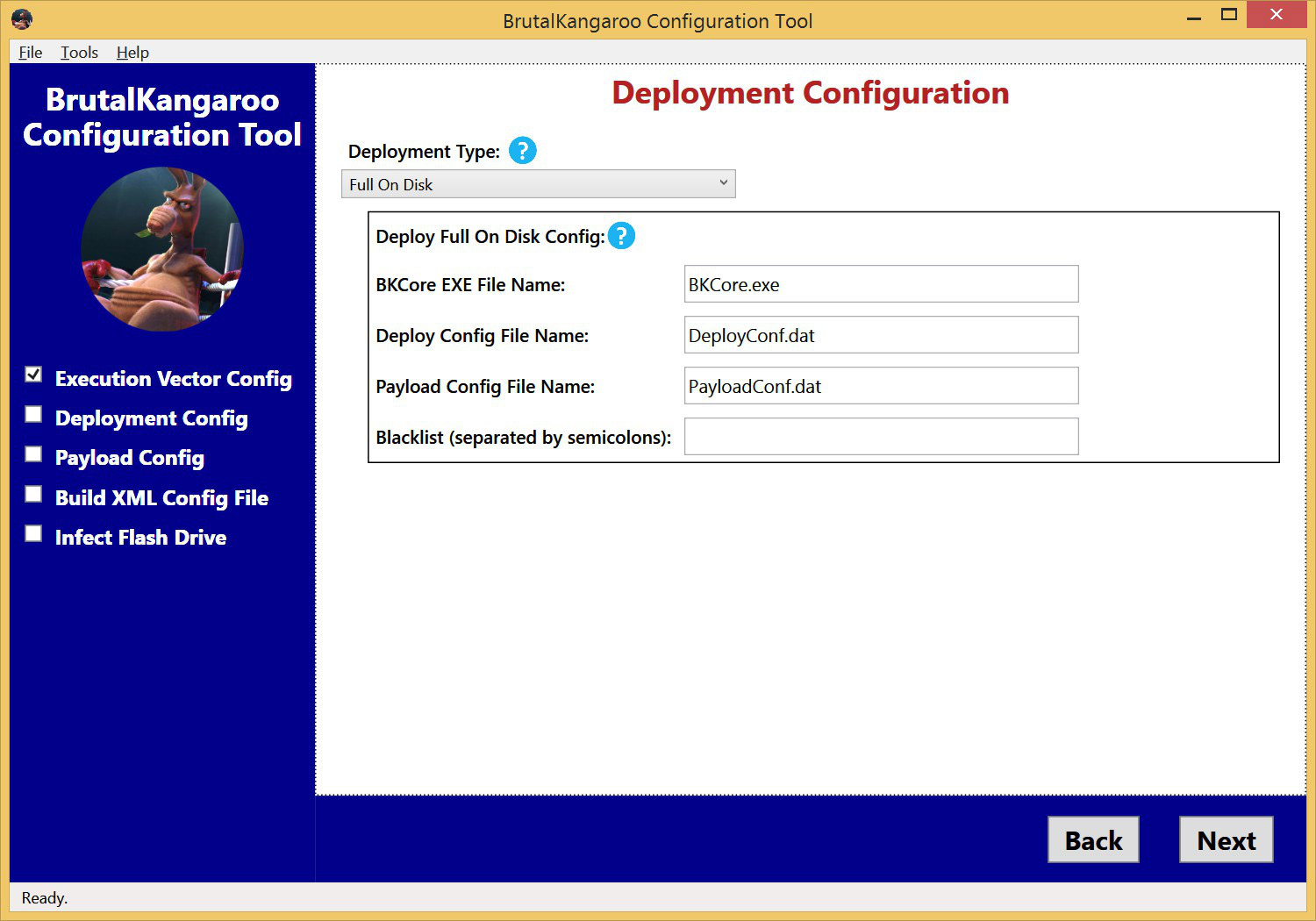

В программе Drifting Deadline пользователь выбирает вектор исполнения вредоносного кода с флешки: это может быть x86 и x64 DLL, которая автоматически загружается в проводнике или файл .lnk, настройка autorun.inf. Вредоносная нагрузка может внедряться напрямую в процесс explorer.exe (в 32-битных ОС) или svchost (в 64-битных) и никогда не записываться на диск. Как вариант, можно не устанавливать вектора автоматического исполнения, а оставить только исполняемый файл, который жертва должна будет запустить вручную.

На флешке затем нужно разместить три служебных файла Drifting Deadline. Пользователь выбирает, в каком формате их разместить: файлам можно присвоить произвольные названия или применить сжатый формат, когда они сжимаются в один файл с произвольным названием. В последнем случае файлы сжимаются в один криптоблоб.

Далее разведчик выбирает шпионские модули, которые будут записаны на флешку, и указывает, какую информацию в системе жертве нужно собирать и записывать на флешку. Создаётся маска для собираемых файлов. Здесь же указывается максимальный объём информации для сбора и минимальный процент свободного пространства на флешке, который должен остаться (вероятно, чтобы не вызвать подозрений). Указывается формат записи для собранной информации. Например, всё можно записывать в существующий файл (например, jpg или png) или напрямую потоком данных в NTFS, что будет скрыто от просмотра. Указывается максимальное количество запусков шпионского модуля, условия запуска (например, только при авторизации администратора в системе), процессы «чёрного списка», при которых запуск отменялся, и т. д. Все выбранные установки конфигурации сохраняются в файл XML. После этого можно осуществлять процедуру инфицирования флешки.

Brutal Kangaroo поддерживает такой режим работы: если «первичный хост» доступен через интернет, то агент ЦРУ заражает его в дистанционном режиме, а флешка уже инфицируется автоматически с этого компьютера. Предполагается, что ничего не подозревающая жертва достанет флешку — и унесёт её на физически изолированный компьютер, а затем принесёт обратно. В этом случае все собранные данные, сохранённые на флешке, будут переправлены агенту ЦРУ.

Интересно, что в документах рассматриваются некоторые проблемы, связанные с использованием шпионской программы. Например, указано, что антивирусы показывают предупреждающее сообщение, если с флешки автоматически запускается программное обеспечение, когда её вставляют в компьютер. В то же время отмечается низкий уровень распознавания антивирусами самих рабочих файлов программы.

В опубликованной подборке 11 документов, которые созданы с 2012 по 2016 года. Там же документация по предыдущим инструментам, вместо которых используется Drifting Deadline. Разработчиком инструментов указано подразделение ЦРУ Engineering Development Group. Это подразделение входит в состав управления DDI (Directorate for Digital Innovation), см. организационную диаграмму ЦРУ. Оно занимается разработкой, тестированием и сопровождением всего программного обеспечения ЦРУ. Здесь же разработали многие другие эксплойты, информацию о которых раньше публиковал WikiLeaks, в том числе эксплойт для телевизоров Samsung под названием Weeping Angel, который добавляет телевизору режим 'Fake-Off', когда телевизор выглядит выключенным, но в то же время записывает разговоры в комнате и отправляет их через интернет на сервер ЦРУ.

https://geektimes.ru/post/290367/?utm_referrer=https%3A%2F%2Fzen.yandex.com

Комментариев нет:

Отправить комментарий