Автор: 360 Helios Team

Ссылка источника:

Ссылка на скачивание для инструмента восстановления:

Глава 1 Введение

Недавно в центре интернета-безопасности 360 был обнаружен новый вид вируса –вымогателя, предназначенный как для предприятий, так и для частных лиц во многих странах и регионах. 360 выпустили своевременное предупреждение аварийной ситуации 12 мая после обнаружения, чтобы напомнить пользователям о предстоящих рисках. Эта вырус-вымогатель распространяется с высокой скоростью по всему миру. По неполным статистическим данным, всего за несколько часов после взрыва были заражены десятки тысяч устройств в 99 странах, и данный сетевой Червь все еще пытается расширить свое влияние.

Как правило, вирус-вымогатель- это вредоносная программа с явным намерением вымогательства. Он шифрует файлы жертвы с помощью асимметричного криптографического алгоритма, делает их недоступными и требует выкуп за их дешифрование. Если выкуп не выплачен, файлы не могут быть восстановлены. Этот новый вид известный под кодовым названием WanaCrypt0r. Что делает его настолько смертельным, что он использовал хакерский инструмент «EternalBLue», который был украден у АНБ. Это также объясняет, почему WanaCrypt0r способна быстро распространяться по всему миру и причинила большие потери за очень короткое время. После прорыва сетевого Черви 12 мая отдел Core Security в центре интернета-безопасности 360 провело тщательный мониторинг и глубокий анализ. Теперь мы можем выпустить набор средств обнаружения, решения защиты и восстановления данных против WanaCrypt0r.

360 Helios Team — команда APT (Advanced Persistent Attack), занимающаяся исследованиями и анализом отдела Core Security, в основном посвященная расследованию атаки APT и реагированию на инциденты угроз. Исследователи безопасности тщательно анализировали механизм вирусов, чтобы найти наиболее эффективный и точный метод восстановления зашифрованных файлов. Используя этот метод, 360 может стать первым поставщиком безопасности, который выпускает инструмент восстановления данных — «360 Ransomware Infected File Recovery», чтобы помочь своим клиентам быстро и полностью восстановить зараженные файлы. Мы надеемся, что эта статья поможет вам разобраться в трюках этого червя, а также в более широком обсуждении вопроса о восстановлении зашифрованных файлов.

Глава 2 Анализ основных процессов шифрования

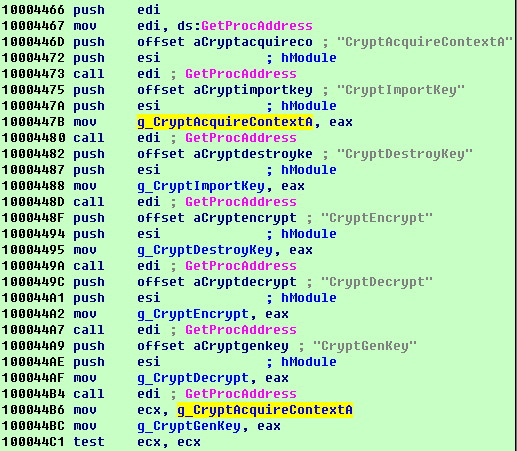

Этот Червь выдает модуль шифрования в память и напрямую загружает DLL в память. Затем DLL экспортирует функцию TaskStart, которая должна использоваться для активации целого процесса шифрования. DLL динамически получает доступ к файловой системе и функциям API, связанным с шифрованием, чтобы избежать статического обнаружения.

1.Начальная стадия

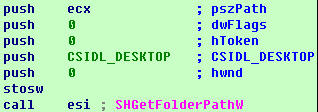

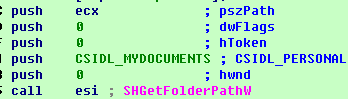

Сначала он использует «SHGetFolderPathW», чтобы получить пути к папкам рабочего стола и файла. Затем он вызовет функцию «10004A40», чтобы получить путь к рабочим столам других пользователей и папкам с файлами и вызвать функцию EncrytFolder для шифрования папок отдельно.

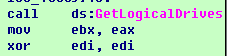

Он проходит все диски дважды от драйвера Z до C. Первое сканирование — запуск всех локальных дисков (за исключением драйвера-CD). Во втором сканировании проверяет все мобильные накопители и вызывает функцию EncrytFolder для шифрования файлов.

2.Файловый траверс

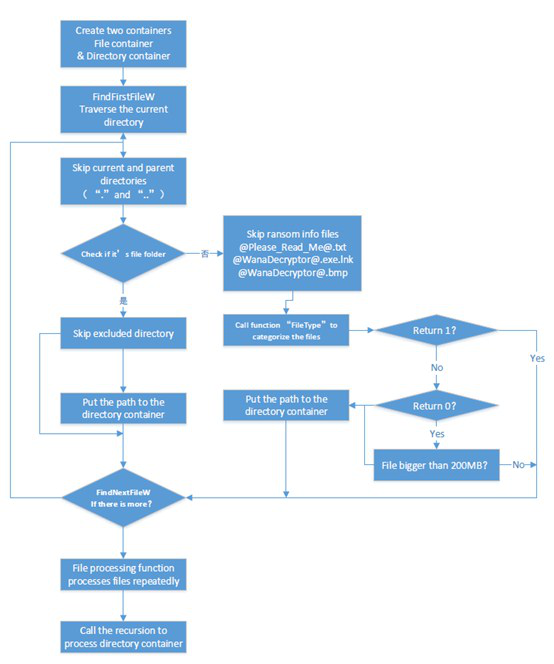

Функция «EncryptFolder» является рекурсивной функцией, которая может собирать информацию о файлах, следуя приведенной ниже процедуре:

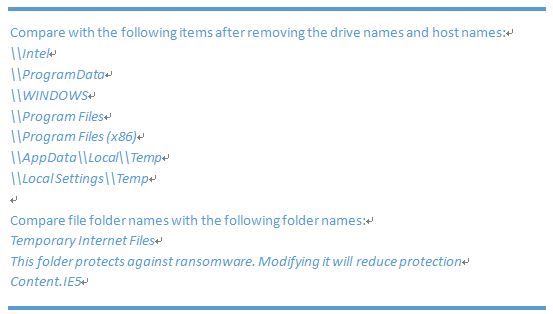

Удалите пути или папки с файлами во время поперечного процесса:

Есть интересная папка с названием «Эта папка защищает от вируса-вымогателя. Изменение его уменьшит защиту «. Когда вы это сделаете, вы обнаружите, что он соответствует папке защиты программного обеспечения для защиты от вируса-вымогателя.

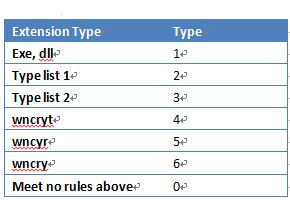

При обходе файлов вирус-вымогатель собирают информацию о файле, такую как размер файлов, а затем классифицируют файлы на разные типы в соответствии с их расширением, следуя определенным правилам:

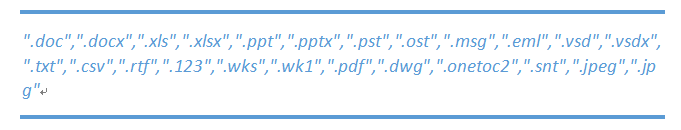

Список типов расширений 1:

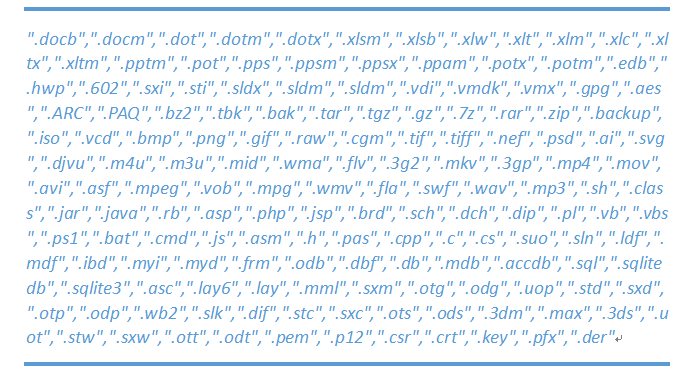

Список типов расширений 2:

3.Приоритет шифрования

Чтобы зашифровать важные файлы как можно быстрее, WanaCrypt0r разработал сложную очередь приоритетов:

Очередь приоритетов:

I.Шифруйте файлы типа 2, которые также соответствуют списку расширений 1. Если файл меньше 0X400, приоритет шифрования будет снижен.

II. Шифруйте файлы типа 3, которые также соответствуют списку расширений 2. Если файл меньше 0X400, приоритет шифрования будет снижен.

III. Шифруйте остальные файлы (меньше 0х400) и другие файлы.

II. Шифруйте файлы типа 3, которые также соответствуют списку расширений 2. Если файл меньше 0X400, приоритет шифрования будет снижен.

III. Шифруйте остальные файлы (меньше 0х400) и другие файлы.

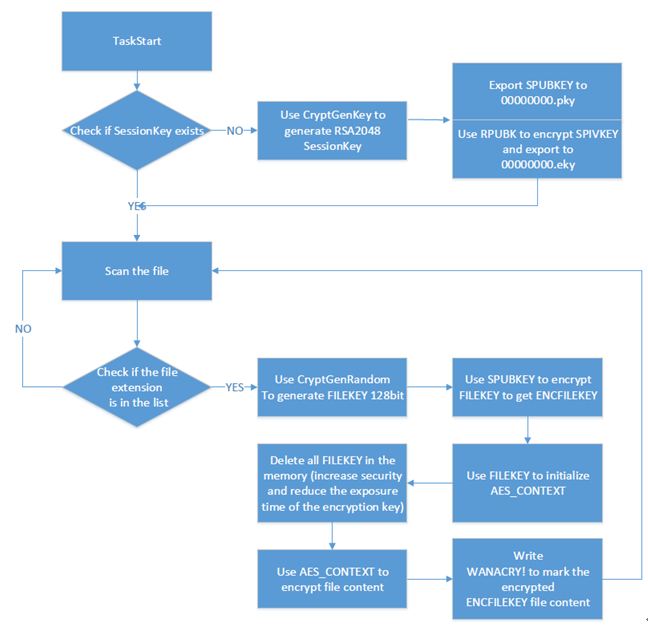

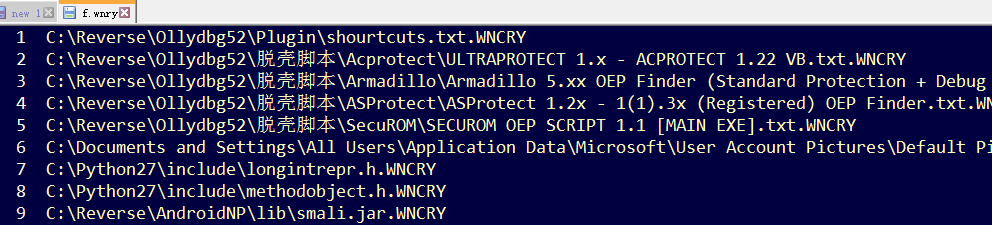

4.Логика шифрования

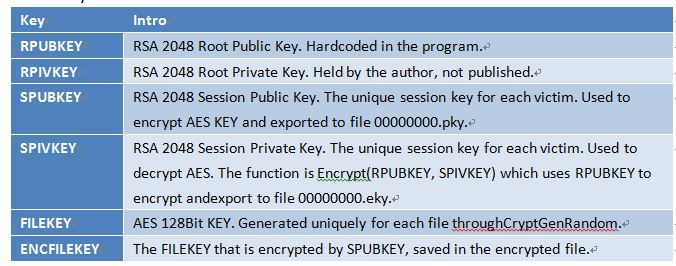

Весь процесс шифрования завершается с использованием как RSA, так и AES. Хотя в процессе шифрования RSA используется Microsoft CryptAPI, код AES статически компилируется в DLL. Процесс шифрования показан на рисунке ниже:

Список используемых ключей:

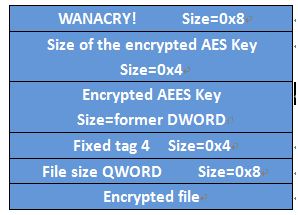

Формат файла после шифрования:

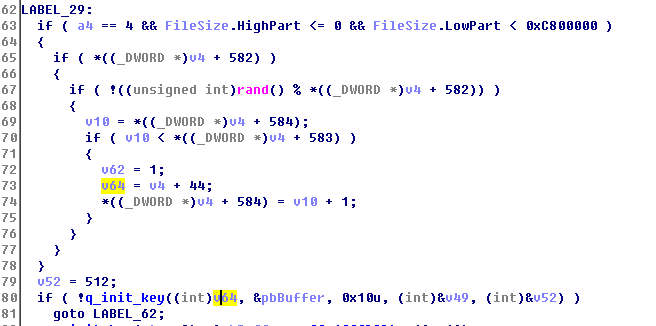

Обратите внимание, что во время процесса шифрования вирус-вымогатель будет случайным образом выбирать некоторые файлы для шифрования, используя встроенный открытый ключ RSA, чтобы предложить несколько файлов, которые жертвы могут расшифровать бесплатно.

Путь к свободным файлам может найдена в файле «f.wnry».

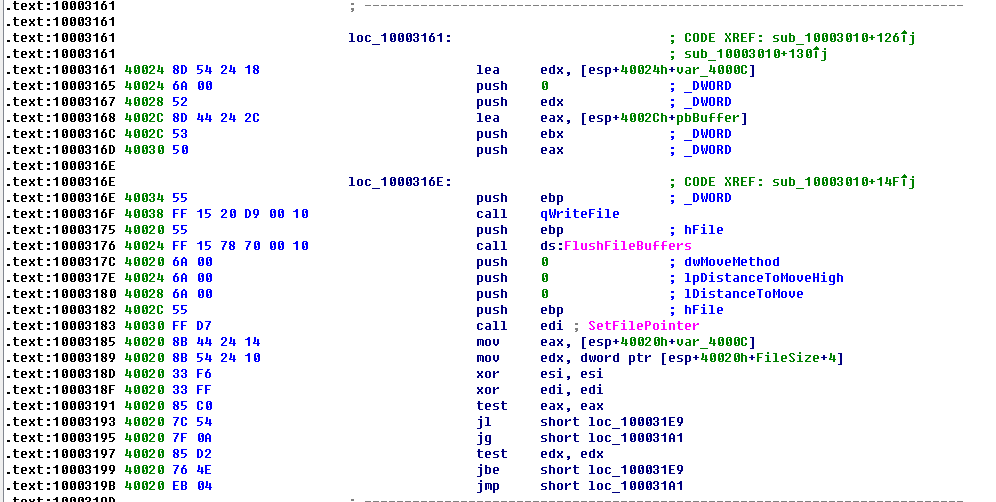

5.Заполнение случайных чисел

После шифрования WanaCrypt0r будет заполнять файлы, которые он сочтет важными со случайными числами, пока полностью не разрушит файл, а затем переместите файлы во временный каталог файлов для удаления. Делая это, он делает это довольно трудным для инструментов восстановления файлов для восстановления файлов.В то же время он может ускорить процесс шифрования.

Заполненные файлы должны соответствовать следующим требованиям:

— В указанном каталоге (рабочий стол, мой документ, папка пользователя)

— Файл меньше 200 МБ

— Расширение файла находится в списке типов расширений 1

Логика заполнения файла:

— Если файл меньше 0x400, он будет покрыт случайными числами одинаковой длины

— Если файл больше 0x400, последний 0x400 будет покрыт случайными числами

— Переместите указатель файла на заголовок файла и установите 0x40000 в качестве блока данных, чтобы покрыть файл случайными числами до конца.

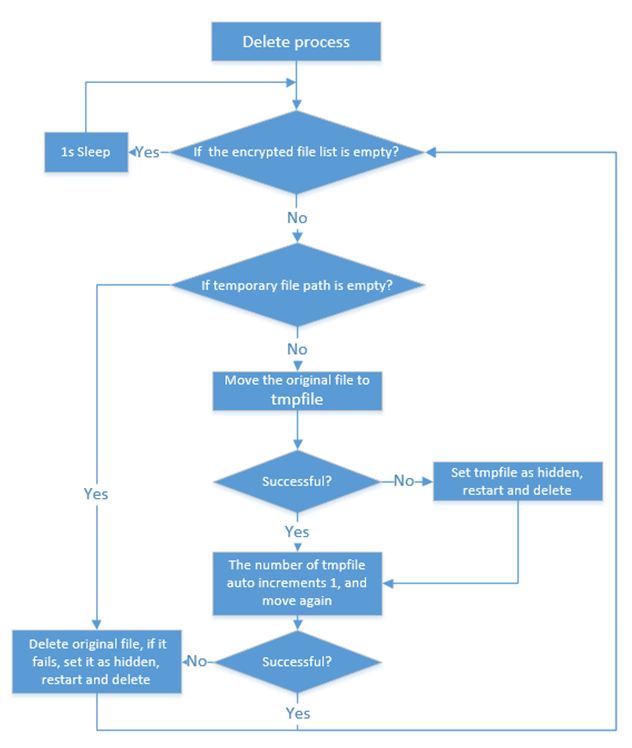

6.Удаление файлов

WanaCrypt0r сначала переместит файлы во временную папку для создания временного файла, а затем удалит его различными способами.

Когда он проедет диски для шифрования файлов, он создаст временный файл с именем в формате «$ RECYCLE + auto increment + .WNCYRT» (например: «D: \ $ RECYCLE \ 1.WNCRYT») на текущем диске. Особенно, если текущий диск является системным (например, драйвер-C), он будет использовать временный каталог системы.

Впоследствии процесс запускает taskdl.exe и удаляет временные файлы с фиксированным интервалом времени.

Глава 3 Возможность восстановления данных

В анализе логики его выполнения мы заметили, что этот Червь перезапишет файлы, удовлетворяющие заданным требованиям, случайными числами или 0x55, чтобы уничтожить файловые структуры и предотвратить их восстановление. Но эта операция принимается только для определенных файлов или файлов с определенным расширением. Это означает, что есть еще много файлов, которые не были переписаны, что оставляет место для восстановления файлов.

В процессе удаления червь перемещал исходные файлы во временную папку файлов, вызывая функцию MoveFileEx. В конце концов временные файлы удаляются массово. Во время вышеописанного процесса исходные файлы могут быть изменены, но текущее программное обеспечение восстановления данных на рынке не знает об этом, так что довольно много файлов не может быть восстановлено успешно. Потребности в файлах для восстановления жертв почти не реализоваться.

Для других файлов червь просто выполнил команду «move & delete». Поскольку процессы удаления файлов и перемещения файлов разделены, эти два потока будут конкурировать друг с другом, что может привести к сбою при перемещении файлов из-за различий в системной среде пользователя. В результате файл будет удален непосредственно в текущем местоположении. В этом случае существует большая вероятность того, что файл может быть восстановлен.

https://360totalsecurity.com/s/ransomrecovery/

Используя наши методы восстановления, большой процент зашифрованных файлов может быть прекрасно восстановлен. Теперь обновленная версия 360 инструмента восстановления файлов была разработана в ответ на эту потребность, чтобы помочь десяткам тысяч жертв смягчить потери и последствия.

14 мая, 360 — первый поставщик безопасности, выпустивший инструмент восстановления файлов, которое спас много файлов от вируса-вымогателя. Эта новая версия сделала еще один шаг в использовании логических уязвимостей WanaCrypt0r. Он может удалить вирус, чтобы предотвратить дальнейшее заражение. Используя несколько алгоритмов, он может найти скрытые связи между бесплатными восстанавливаемыми файлами и расшифрованнымифайлами для клиентов. Эта универсальная служба восстановления может уменьшить ущерб от атаки вируса-вымогателя и защитить безопасность данных пользователей.

Глава 4 Заключение

Массовая вспышка и распространение Черви WannaCry с помощью использования MS17-010,что делает его способным к саморепликации и активному распространению, помимо функций общей вымогателя. Если не учитывать полезную нагрузку атаки, техническая структура вируса-вымогателя играет самую важную роль в атаках.Вирус-вымогателя шифрует ключ AES с помощью асимметричного криптографического алгоритма RSA-2048. Затем каждый файл зашифровывается с помощью случайного AES-128 алгоритма симметричного шифрования. Это означает,полагаясь на существующие вычисления и методы, что расшифровать RSA-2048 и AES-128 без каких-либо открытых или закрытых ключей почти невозможно. Однако авторы оставляют некоторые ошибки в процессе шифрования, что обеспечивает и увеличивает возможность восстановления. Если действия выполняются достаточно быстро, большинство данных можно сохранить обратно.

Кроме того, поскольку деньги на выкуп выплачиваются в анонимных биткойнах, для которых кто-либо может получить адрес без подлинной сертификации, невозможно идентифицировать злоумышленника по адресам, не говоря уже о том, что между различными учетными записями одного и того же Адрес владельца. Поэтому, из-за принятия нерушимого алгоритма шифрования и анонимных биткойнов, весьма вероятно, что этот вид прибыльной вспышки вируса-вымогателя продолжится в течение долгого времени. Все должны быть осторожны.

360 Helios Team

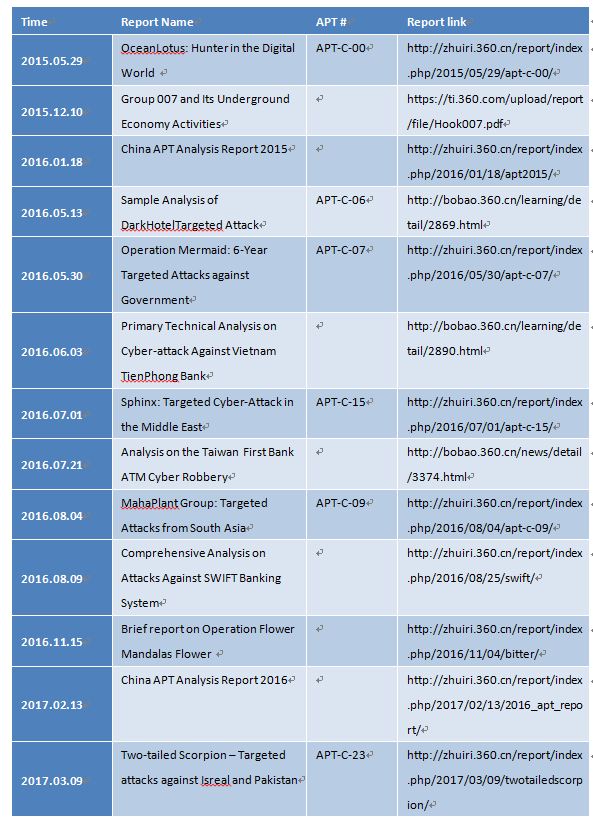

360 Helios Team — исследовательская команда APT (Advanced Persistent Attack) в Qihoo 360.

Команда посвящена расследованию атак APT, реагированию на инциденты угроз и исследованиям промышленных цепей подпольной экономики.

С момента создания в декабре 2014 года, команда успешно интегрировала огромную базу данных 360 и создала быструю процедуру реверсирования и корреляции. К настоящему времени было обнаружено и выявлено более 30 APT и групп подпольой экономики.

360 Helios также предоставляет решения для оценки угроз и реагирования на угрозы для предприятий.

Публичные отчеты

Контакт

Эл. Почта: 360zhuiri@360.cn

Группа WeChat: 360 Helios Team

Пожалуйста, скачайте QR-код ниже, чтобы следить за нами на WeChat!

Эл. Почта: 360zhuiri@360.cn

Группа WeChat: 360 Helios Team

Пожалуйста, скачайте QR-код ниже, чтобы следить за нами на WeChat!

https://blog.360totalsecurity.com/ru/восстановление-зашифрованных-данных/?utm_source=mainpage&utm_medium=banner&utm_campaign=mainpage_banner_wannacry-tips&utm_content=wannacry-tips

Комментариев нет:

Отправить комментарий